努力防范!近期勒索病毒针对旧漏洞的攻击趋势

关键要点

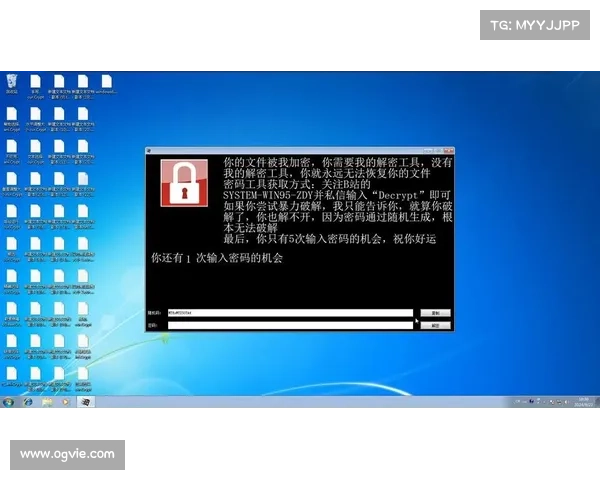

勒索病毒攻击者越来越多地利用已知的安全漏洞。LockBit 勒索软件的泄露工具包促使了更多模仿者出现。组织需要优先修补和升级不再支持的软件,以降低被攻击的风险。除了修补漏洞,企业还需检查是否已有服务器被入侵。根据网络安全公司 Recorded Future 的新闻网站 The Record 的报告,基于 LockBit 勒索软件操作的泄露工具包,已知的安全漏洞越来越多地成为勒索病毒攻击的目标。报告指出,受到 CVE202340044 漏洞影响的 WSFTP 服务器,被 Reichsadler 网络犯罪集团利用曝光的 LockBit 源代码进行攻击。此外,Sophos 的研究人员发现,旧版 Adobe ColdFusion 服务器也遭遇了由 BlackDogs2023 勒索软件针对 LockBit 的模仿攻击。

其他模仿者出现的可能性完全存在,因此组织必须优先考虑修补和升级不再支持的软件。然而,值得注意的是,修补仅能关闭漏洞。对于未受保护的 ColdFusion 服务器和 WSFTP,企业还需确保其服务器未被入侵,否则仍然面临这些攻击的风险, Sophos 的首席威胁研究员 Sean Gallagher 表示。

漏洞类型受影响的软件攻击者CVE202340044WSFTPReichsadlerAdobe ColdFusionOld ColdFusion ServersBlackDogs2023

漏洞类型受影响的软件攻击者CVE202340044WSFTPReichsadlerAdobe ColdFusionOld ColdFusion ServersBlackDogs2023随着勒索软件攻击的不断演变,企业必须保持警觉,确保采取必要的安全措施,避免成为下一个攻击目标。

clash加速器